Palo Alto Networks 针对其 PAN-OS 软件中的两个被主动利用的漏洞发布了重要公告,这两个漏洞对依赖该平台实现网络安全的企业构成了重大风险。这些漏洞被识别为 CVE-2024-0012 和 CVE-2024-9474,主要针对管理 Web 界面,需要立即引起注意。

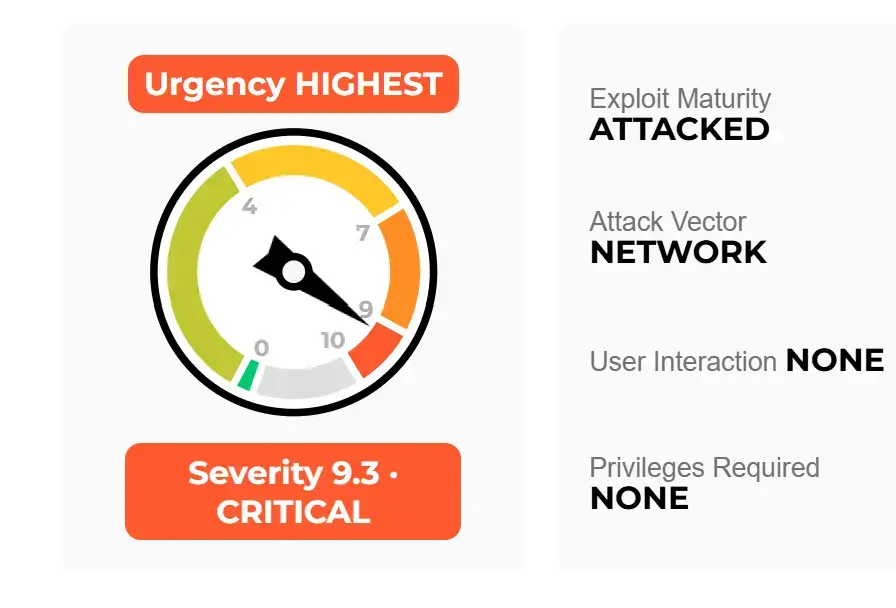

CVE-2024-0012(CVSS 9.3)漏洞允许未经身份验证的攻击者通过网络访问管理 Web 界面来完全绕过身份验证。利用该漏洞可授予管理权限,使恶意行为者能够 “篡改配置或利用其他验证权限升级漏洞”。

PAN-OS版本10.2、11.0、11.1和11.2存在漏洞,除非更新到已打补丁的版本(如11.2.4-h1或更高版本)。Palo Alto Networks 强调指出:“如果通过限制只允许受信任的内部 IP 地址访问管理 Web 界面来确保访问安全,那么这个问题的风险就会大大降低。”确保稳健的部署实践对于降低风险至关重要。

据观察,威胁行为者将此漏洞作为面向互联网的管理 Web 界面的攻击目标,这加剧了企业立即保护其资产安全的紧迫性。

第二个漏洞是 CVE-2024-9474,它为拥有管理员级访问权限的攻击者提供了升级权限的机会,有可能获得受影响系统的 root 访问权限。虽然该漏洞的严重程度低于 CVE-2024-0012,但其中级 CVSS 得分为 6.9,仍然值得高度关注。

该公司警告说:“Palo Alto Networks 观察到利用此漏洞攻击有限数量的管理 Web 界面的威胁活动,这些界面暴露在来自网络外部的互联网流量中。”

与 CVE-2024-0012 类似,该问题影响 PAN-OS 10.1 至 11.2,需要升级到 11.2.4-h1 等版本。安全配置和可信 IP 限制也是缓解该漏洞的重要措施。

Palo Alto Networks 强烈建议遵循其确保管理访问安全的最佳实践:

- 限制接口访问: 将管理访问限制在受信任的内部网络。

- 立即打补丁: 升级到最新的安全 PAN-OS 版本,包括针对 11.2 用户的 11.2.4-h1。

- 威胁防御订阅: 利用威胁 ID(如 95746、95747)阻止利用尝试,前提是您的订购和配置支持这些防御措施。